La formation des utilisateurs : mettre toutes les chances de son côté!

« Oups chef, j’ai cliqué! je n’aurais pas dû! »

Qui n’a pas entendu cette phrase au moins une fois sur ces derniers mois?

Les menaces pour l’entreprise viennent des données d’utilisateurs exposées

Les informations sur les utilisateurs exposées lors de brèches de données peuvent constituer une menace sérieuse pour votre entreprise. Il peut s’agir de menaces immédiates et urgentes telles que l’exposition de mots de passe, qui peut permettre à des cybercriminels d’accéder aux systèmes de l’entreprise si vos utilisateurs ont réutilisé des mots de passe sur plusieurs comptes, ou de menaces d’usurpation d’identité si les données personnelles de l’un de vos utilisateurs ont été exposées.

Parmi ces informations, on retrouve:

- les adresses électroniques

Ces adresses sont présentes dans toutes les brèches visibles sur uBreach, car les emails de vos utilisateurs sont utilisés pour trouver leurs informations d’identification exposées. Le fait qu’un pirate dispose de l’adresse électronique d’un de vos utilisateurs ne constitue généralement pas un risque en soi, car il s’agit de toute façon d’une information publique.

- les mots de passe

Si le mot de passe d’un utilisateur a été exposé lors d’une brèche, il s’agit probablement d’une source d’inquiétude plus importante. Si le mot de passe a été déchiffré, il aura permis à un pirate d’accéder au compte de l’utilisateur sur le service où la brèche s’est produite. Mais ce qui est plus important pour vous, c’est qu’une très grande proportion de personnes réutilisent leurs mots de passe dans les services en ligne. Cela signifie que votre utilisateur pourrait utiliser ce même mot de passe pour protéger le compte de messagerie de son entreprise ou tout autre identifiant professionnel, ce qui représenterait un risque pour le réseau de votre entreprise.

- les adresses IP

Les adresses IP – les numéros uniques associés à chaque appareil qui se connecte à l’internet – apparaissent parfois dans les brèches. C’est le cas lorsqu’un service stocke les adresses IP à partir desquelles ses utilisateurs se connectent. Connaître les adresses IP de votre entreprise pourrait aider un pirate à lancer une attaque telle qu’un DDOS, mais comme les adresses IP sont assez faciles à collecter, le fait qu’elles soient exposées dans des brèches n’entraîne pas nécessairement une augmentation significative du risque pour votre entreprise.

- les données personnelles, dont les anniversaires, intitulés de postes, etc.

Toute donnée personnelle exposée dans le cadre d’une faille augmente le risque de phishing et d’ingénierie sociale. Un pirate pourrait utiliser des informations telles que l’anniversaire d’un de vos employés pour se faire passer pour quelqu’un de l’entreprise. Les informations personnelles exposées entraînent également un risque élevé de vol d’identité, ce qui pourrait permettre à un pirate de contourner les protections de sécurité pour accéder aux comptes des utilisateurs.

Agir entre la chaise et le clavier

Mettre en place une formation personnalisée pour tous les utilisateurs permet de réduire drastiquement les menaces internes.

Simple rapide et efficace à mettre en place

En trois étapes, chaque utilisateur va pouvoir se lancer dans un programme personnalisé et apporter des indicateurs à l’entreprise sur le suivi et l’efficacité de la formation.

- 1ère étape: réception d’un court questionnaire d’évaluation initiale

- 2ème étape: lancement du premier cours de sensibilisation à la sécurité

- 3ème étape: parcours personnalisé de sensibilisation et d’apprentissage à la sécurité et cybersécurité informatique

Réduire le risque par domaine d’utilisation de l’informatique

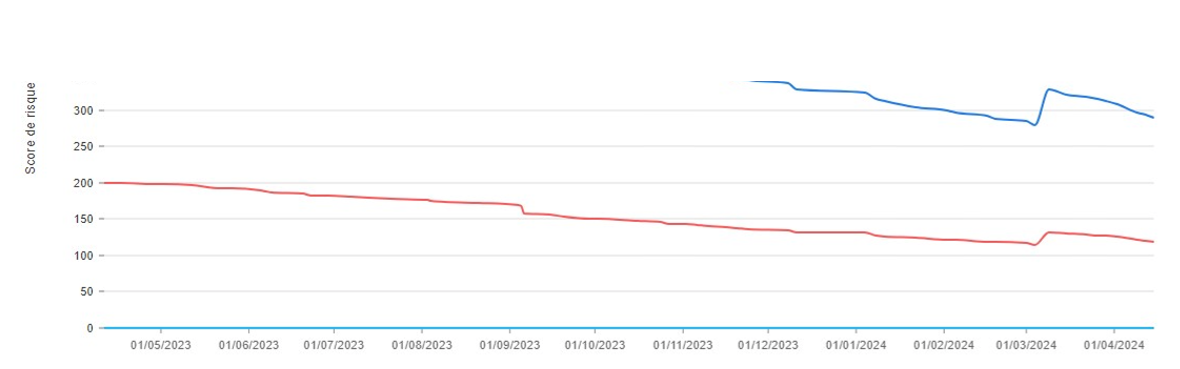

Suivre la gestion du risque permet de connaître les performances utilisateurs par thème:

- phishing

- mots de passe sécurisés

- sécurité physique

- sécurité à domicile

- travailler à distance

- wifi public

- ingénierie sociale

- réseaux sociaux

- sécurité des appareils mobiles

- sécurité du cloud

- médias amovibles

- utilisation de l’internet et du courrier électronique

On en parle?

Rendez-vous sur notre page de contact pour discuter des solutions ensembles!